Python

La función f.write de python, se usa para la entrada y salida de datos. Esta función es muy útil, ya que no solo permite crear archivos de texto plano, sino que también podemos hacer otros scripts a partir de este.

Creando un archivo:

Empezaremos creando un archivo de texto plano. El comando para ello es el siguiente:

Si lo que deseamos es crear un fichero para escribir en el, debemos colocar:

Para poder escribir en el fichero, se utiliza el comando:

Leer un archivo:

Leer un archivo:

Para poder leer un archivo, se utiliza el comando read. La línea sería la siguiente:

Si quisiéramos leer una sola línea, reemplazamos el read por readline. Y de esta forma solo nos leerá una línea.

Si quisiéramos leer una sola línea, reemplazamos el read por readline. Y de esta forma solo nos leerá una línea.

Scripts

A demás de texto plano, podemos también crear scripts en python. Solo deberíamos hacer una modificacion

Script:

I / O en Python

Introducción:La función f.write de python, se usa para la entrada y salida de datos. Esta función es muy útil, ya que no solo permite crear archivos de texto plano, sino que también podemos hacer otros scripts a partir de este.

Creando un archivo:

Empezaremos creando un archivo de texto plano. El comando para ello es el siguiente:

f= open("test.txt")

Si no añadimos ningún parámetro, por defecto le añadirá 'r'. Este parámetro sirve para leer datos que hay en ese archivo.Si lo que deseamos es crear un fichero para escribir en el, debemos colocar:

f=open("test.txt", 'w')

Si queremos añadir contenido al final del archivo, se coloca 'a' f=open("test.txt", 'a')

Para utilizar el contenido de un binario se coloca 'b'f=open("test.txt", 'b')

Para cerrarlo, solo basta con llamar af.close()Escribiendo en el archivo:

Para poder escribir en el fichero, se utiliza el comando:

f.write("texto")

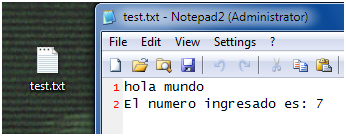

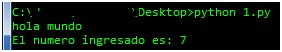

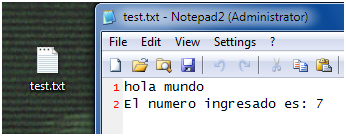

Veremos un ejemplo:f = open("test.txt",'w')

f.write('hola mundo\n')

a=raw_input("Ingrese numero: ")

f.write("El numero ingresado es: ")

f.write(a)

f.close()

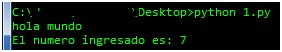

Creamos el fichero, colocamos un hola mundo y escribimos un número

Para poder leer un archivo, se utiliza el comando read. La línea sería la siguiente:

f.read()Y si queremos que nos imprima el contenido del txt. Solo debemos añadirle un print:

f = open("test.txt")

print f.read()

f.close()

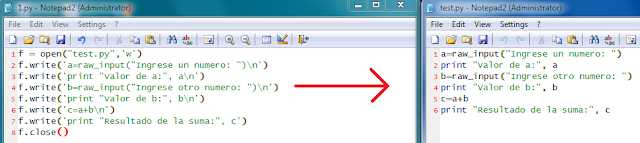

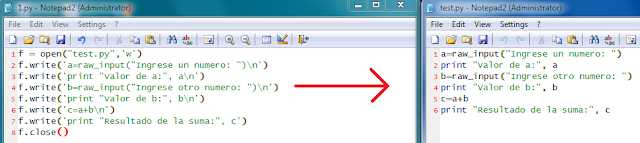

Scripts

A demás de texto plano, podemos también crear scripts en python. Solo deberíamos hacer una modificacion

f= open("test.py", 'w')

El resto ya sería el script. Y acá les dejo un ejemplo con una suma de dos númerosScript:

f = open("test.py",'w')

f.write('a=raw_input("Ingrese un numero: ")\n')

f.write('print "Valor de a:", a\n')

f.write('b=raw_input("Ingrese otro numero: ")\n')

f.write('print "Valor de b:", b\n')

f.write('c=a+b\n')

f.write('print "Resultado de la suma:", c')

f.close()

Resultado:a=raw_input("Ingrese un numero: ")

print "Valor de a:", a

b=raw_input("Ingrese otro numero: ")

print "Valor de b:", b

c=a+b

print "Resultado de la suma:", c

![[A]NTRAX - [L]ABS](http://1.bp.blogspot.com/-6hZpgQtNTCg/VVj3VCZSHZI/AAAAAAAADjY/a-vzjGf9Q6Q/s1600/logo%2Bblanco.png)

![Desbloquear la Netbook del Gobierno con un clip [Desbloqueo Definitivo]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEjSB8wg8h8v2N4rvj_UcIeAHGVMTJzJvgtZgJcomxO5YuI-uoIRr_EbSWJA5qWjlzuj2ekeHJlo7RCJedFi668XDVQNYtihq5V-b0zqN34Zw-heSHNdbQuRn5XERfmlHSvCOERzHgsSAEM/s72-c/netbooks-Small.jpg)

![[Java] Buenas prácticas en programación](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEh0VR6U61S2DiZTGkMTAm1UsERphQzAIQIS5iaqNHMi0Zy9ma_RkSt-6s-gt2fHXI0IR5pm0O1SSktbL_liLeawPc_oonNc8f8PxxivIiZkBTk6qARu_MTkxZwdgamBayOUA3Os25FA5skj/s72-c/url.jpeg)

![Cambiar la MAC digital de una PC con EtherChange [Windows]](http://2.bp.blogspot.com/-MXrKkxxAVh4/Tt-sTJ6dMUI/AAAAAAAAAfQ/Qx5trNqpwIk/s72-c/1.png)

2 comentarios: